Whitepaper-Archiv

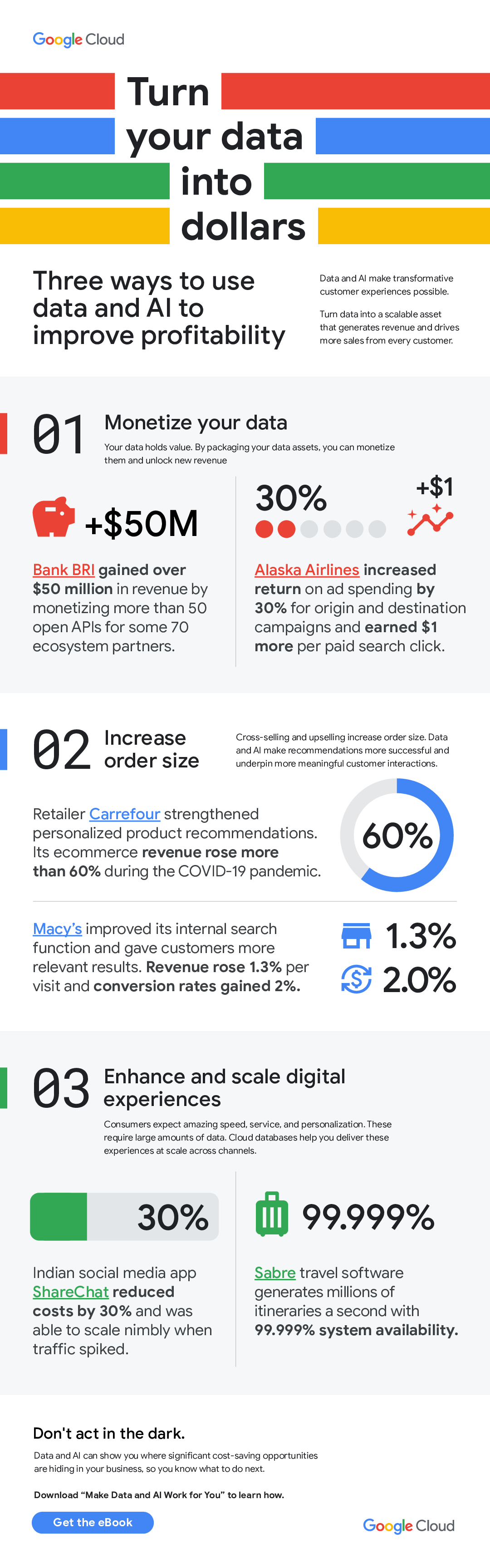

Turn your data into dollars

How your business can save money and find new revenue streams In an uncertain economy, driving profitability is the top priority for organizations globally. By taking advantage of artificial intelligence, your company’s data c...

Cost-cutting strategies with data and AI

How your business can save money and find new revenue streams In an uncertain economy, driving profitability is the top priority for organizations globally. By taking advantage of artificial intelligence, your company’s data c...

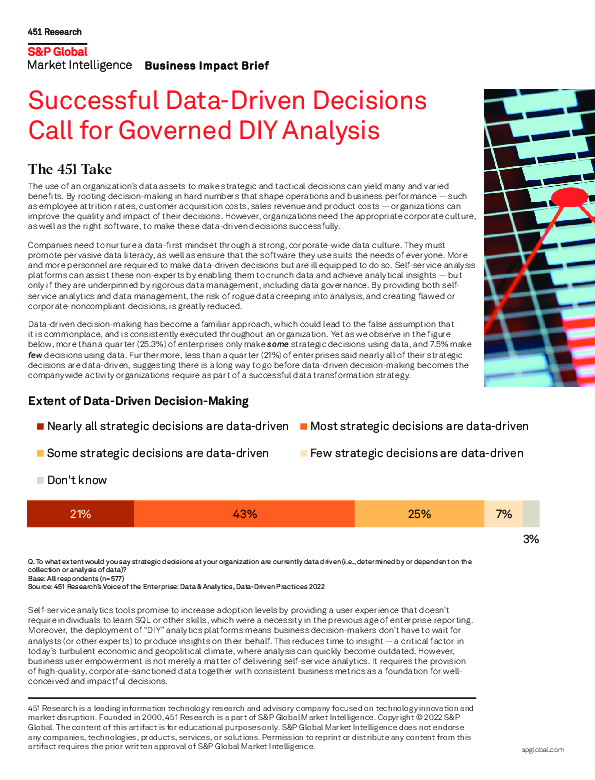

Successful Data-Driven Decisions Call for Governed DIY Analysis

In this analyst report, you'll learn about the state of strategic data use in today's business environment, how your employees and your data team stand to benefit from self-service analytics, and where this data strategy fits i...

The future of infrastructure will be containerized

What do today’s savviest startups and tech companies have in common? They’re embracing managed container platforms to reduce infrastructure management, cut costs, and get to market faster. In other words, they see the future, a...

Empowering the DataDriven Business with Modern Business Intelligence

Learn how a modern business intelligence solution enables companies to overcome complex challenges arising from data tools designed for the workplaces of the last decade.

The Total Economic Impact™ Of Google BigQuery And Looker

Cost Savings And Business BenefitsEnabled By BigQuery And Looker: The Total Economic Impact study helps quantify and examine the potential ROI of Looker and BigQuery by interviewing six (6) customers. Companies that are winnin...

Building the analytics lakehouse on Google Cloud

This paper outlines the technical processes of implementing an analytics lakehouse, leveraging Google Cloud’s open, unified, and intelligent data platform. The paper covers each architectural layer and highlights how many stake...

The Total Economic Impact™ Of Google Kubernetes Engine with Autopilot

This whitepaper shows how software containers are a versatile tool that enable companies to accelerate innovation and improve efficiency. Google Kubernetes Engine (GKE) with Autopilot makes it easy to recognize the benefits of ...

Why containers are the total package

In today's fast-paced business world, it's more important than ever to be able to deliver applications quickly and easily. That's where containers come in. Containers are a lightweight, portable way to package and deploy applic...

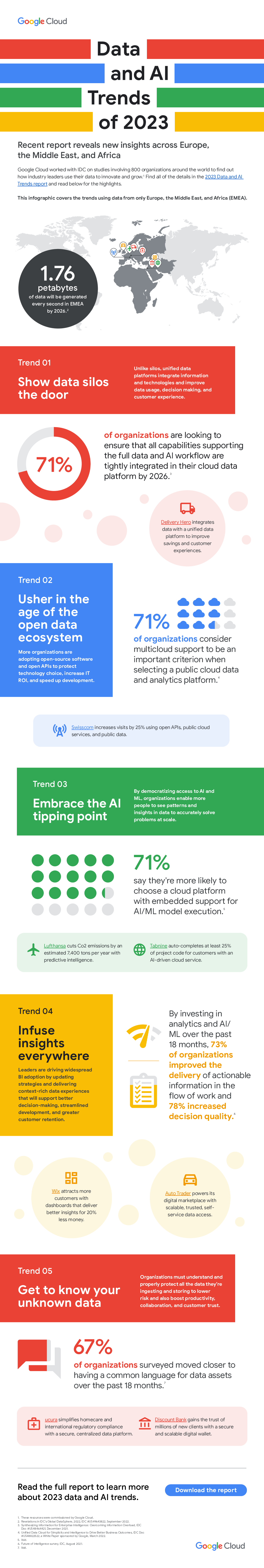

2023 Data and AI Trends report

The Data and AI Trends report reveals the five biggest movements Google experts see in the data and AI space today. Read the report to discover forward-looking trends you just might want to incorporate into your data strategy.