Whitepaper-Archiv

3 Wege mit Veritas Access in die Multi-Cloud

Neueste Untersuchungen zeigen, dass 74% der Unternehmen derzeit zwei oder mehr verschiedene Cloud-Infrastrukturen nutzen. Warum? Weil mehrere Clouds eine bessere Gesamtleistung bieten, die Anbieterbindung verhindern und Ihre un...

Eine sichere von der IT genehmigte Alternative zur Schatten-IT

Schützen Sie geschäftliche Informationen, profitieren Sie von Analysefunktionen für die IT und bieten Sie mobilen Mitarbeitern einen zentralen Zugangspunkt zu Unternehmensdaten.

Bereiten Sie sich mit einer sicheren Anwendungs- und Datenbereitstellung auf die DSGVO vor.

In diesem Whitepaper wird beschrieben, welche Anforderungen im Rahmen der DSGVO gestellt werden und wie sie mit den integrierten Technologien von Citrix erfüllt werden können. Im Detail werden dabei der kontextbasierte Zugrif...

Security Leadership Serie: Sicherheitsstrategien für Ihren Erfolg

In dieser exklusiven eBook-Serie zum Thema „Security Leadership“ stellt der Chief Security Officer Stan Black zusammen mit dem Chief Security Strategist Kurt Roemer von Citrix Best Practices aus folgenden Bereichen vor: - Durc...

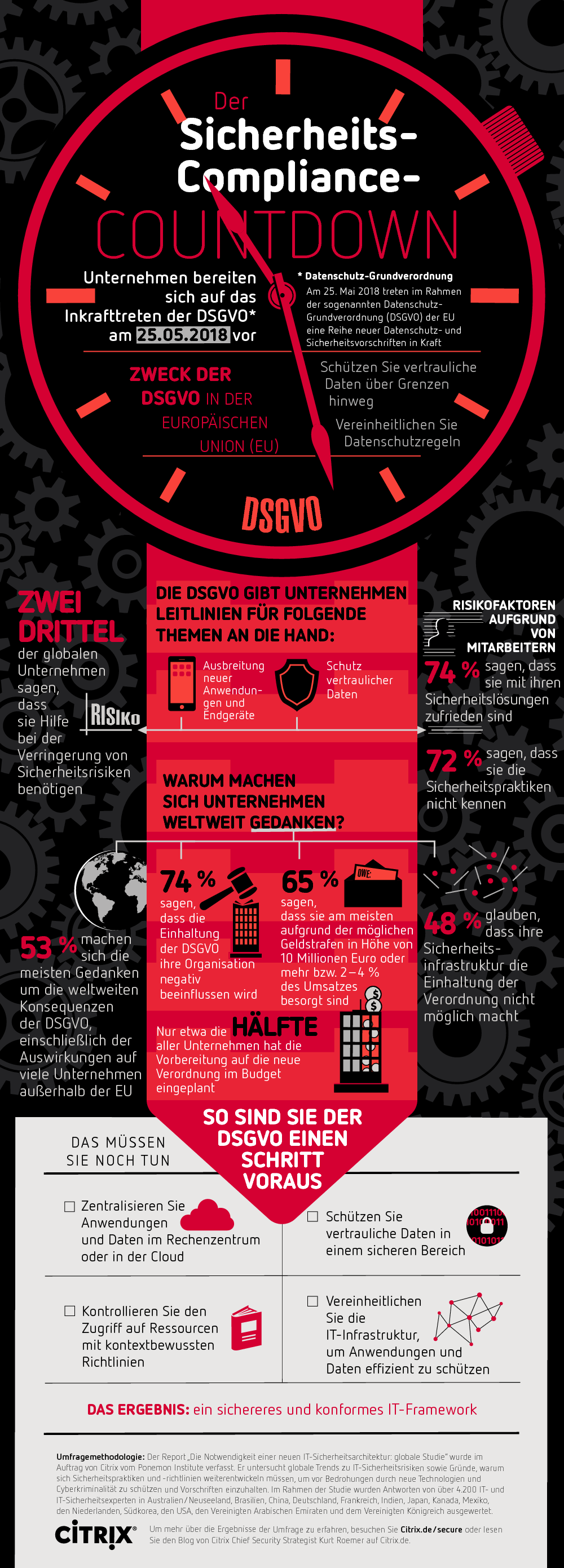

Der Sicherheits Compliance Countdown

Am 25. Mai 2018 treten im Rahmen der sogenannten Datenschutz- Grundverordnung (DSGVO) der EU eine Reihe neuer Datenschutz- und Sicherheitsvorschriften in Kraft. Zweck der DSGVO in der Europäischen Union (EU) und warum sich Unt...

Manage transactional and data mart loads with superior performance and high availability

We set up and tested All-Flash storage arrays from Dell EMC™ and HPE and found that the Dell EMC VMAX™ 250F All Flash storage array paired with PowerEdge™ servers came out ahead of the HPE 3PAR 8450 storage array backed by ProL...

The IT Security Enforcer’s Advisory on Managed Security Services Models and Execution

Security is about protection, and in the enterprise IT environment, that means protection of a burgeoning array of physical and digital objects. Most objects, or property, within an enterprise can also be defined as assets, mak...

Threats Are Evolving. Is Your Business?

Advances in technology have empowered your employees and customers alike to access and use information easier, faster and more reliably than ever before – sparking initiatives such as Bring Your Own Device (BYOD). One developme...

The Evolving Cybersecurity Landscape in the MECA Region

Tata Communication's Avinash Prasad on Regional Nuances in 2018 Organizations in the Middle East and Central Asia are beginning to respond to the nuances of the evolving threat landscape in the region, says Avinash Prasad,...

Transform your Business with HCI

Hyperconverged infrastructure (HCI) is becoming a popular architecture choice, particularly for businesses consolidating infrastructure as part of a hybrid IT strategy to extend compute and storage resources outside the enterpr...