Whitepaper-Archiv

Build better endpoint security to protect your entire network

The threat of a serious cyberattack is nothing new — but the situation just keeps getting more complex. As your IT environ- ment grows, tracking and securing all the endpoints connecting to your network is a monumental task. M...

5 Schritte zur Bekämpfung von Endpunkt- Internetkriminalität mit KACE

Sichern Sie jeden einzelnen Ihrer Endpunkte mit der Quest® UEM-Lösung (Unified Endpoint Management), die durch das KACE®-Portfolio von Produkten unterstützt wird, und Sie werden Internetkriminellen 5 Schritte voraus sein. Erhal...

5 Steps to Battle Endpoint Cybercrime with KACE

Secure each one of your endpoints using the Quest® unified endpoint management (UEM) solution, supported by the KACE® portfolio of products, and you’ll be five steps ahead of cybercriminals. Gain peace of mind knowing that your...

Wie Sie einen innovativen Remote Support aufbauen und optimieren

Einladung zum On-Demand Webinar Wir alle kennen das: Ein akutes Problem, das wir selbst nicht lösen können. Hier wünschen wir uns eine schnelle, zufriedenstellende Experten-Lösung. Aber: In Zeiten von Homeoffice und Abstands- ...

Aufbau einer digitalen Plattform zur Entfesselung der Leistungsfähigkeit von SAP S/4HANA - in Deutschland, Österreich und der Schweiz

Ein IDC InfoBrief, gesponsert von Red Hat IDC führte eine große internationale Befragung in Unternehmen durch, die derzeit ihre SAP-Systeme modernisieren, darunter in 151 Unternehmen aus Deutschland, Österreich und der Schwei...

Six Steps To Stopping Ransomware Damage

While ransomware has been on the radar of cybersecurity teams for quite some time, activity increased seven- fold just in the second half of 2020. One reason for this jump is the rapid growth of the Ransomware-as-a-Service (Raa...

The Rise of Ransomware: How To Manage the Three Key Attack Vectors

Ransomware has been around for more than a decade, but it received more attention in 2016 and 2017 with WannaCry, Locky, and other campaigns that hit many organizations hard. It then receded to largely background noise until th...

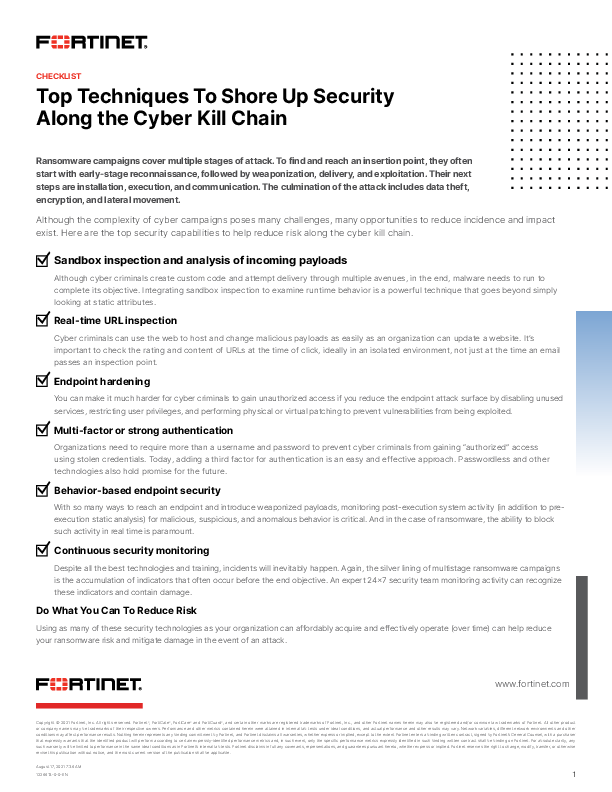

Top Techniques To Shore Up Security Along the Cyber Kill Chain

Ransomware campaigns cover multiple stages of attack. To find and reach an insertion point, they often start with early-stage reconnaissance, followed by weaponization, delivery, and exploitation. Their next steps are installat...

Wie Sie mit Fortinet Ihr Ransomware-Risiko verringern

Heutige Unternehmen sind in unterschiedlichsten Bereichen aktiv – und deshalb stärker denn je Cyber-Bedrohungen wie Ransomware ausgesetzt. Die laufende digitale Transformation, die schnelle Umstellung vom Büro zum ortsunabhängi...

Reduce the Risk of Ransomware Incidents With Fortinet

Today’s enterprises have a lot going on. And the result is that organizations are more exposed to cyberattacks like ransomware than ever. Ongoing digital transformation, the quick switch from office to anywhere work, the accele...